網(wǎng)絡(luò)空間是一個(gè)沒有硝煙的戰(zhàn)場(chǎng),任何組織和機(jī)構(gòu)在網(wǎng)絡(luò)空間內(nèi)都是渺小和脆弱的個(gè)體,網(wǎng)絡(luò)攻擊的來(lái)源無(wú)法確定,發(fā)起攻擊的時(shí)間不可預(yù)見,要在這個(gè)戰(zhàn)場(chǎng)中安穩(wěn)生存實(shí)屬不易。所幸的是,網(wǎng)絡(luò)攻擊的手段都是類似的,有規(guī)律可循的。

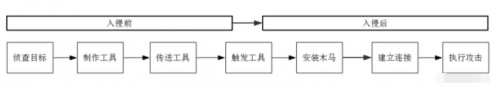

美國(guó)最大的軍火商洛克希德馬丁公司(Lockheed Martin)提出的“網(wǎng)絡(luò)攻擊鏈”( Cyber Kill Chain)模型,也被稱為“網(wǎng)絡(luò)殺傷鏈”模型,其描述了一次完整的網(wǎng)絡(luò)攻擊需要經(jīng)歷七個(gè)階段,如圖所示:

圖1:“網(wǎng)絡(luò)攻擊鏈”模型

偵查目標(biāo)(Reconnaissance):偵查目標(biāo),充分利用社會(huì)工程學(xué)了解目標(biāo)網(wǎng)絡(luò)。

制作工具(Weaponization):主要是指制作定向攻擊工具,例如帶有惡意代碼的pdf文件或office文件。

傳送工具(Delivery):輸送攻擊工具到目標(biāo)系統(tǒng)上,常用的手法包括郵件的附件、網(wǎng)站(掛馬)、U盤等。

觸發(fā)工具(Exploitation):利用目標(biāo)系統(tǒng)的應(yīng)用或操作系統(tǒng)漏洞,在目標(biāo)系統(tǒng)觸發(fā)攻擊工具運(yùn)行。

安裝木馬(Installation):遠(yuǎn)程控制程序(特馬)的安裝,使得攻擊者可以長(zhǎng)期潛伏在目標(biāo)系統(tǒng)中。

建立連接(Command and Control):與互聯(lián)網(wǎng)控制器服務(wù)器建立一個(gè)C2信道。

執(zhí)行攻擊(Actions on Objectives):執(zhí)行所需要得攻擊行為,例如偷取信息、篡改信息等。

“網(wǎng)絡(luò)攻擊鏈”模型認(rèn)為任何網(wǎng)絡(luò)攻擊都可以對(duì)應(yīng)到上述七個(gè)步驟中,分析該模型每個(gè)步驟可能使用的攻擊方法,可以為網(wǎng)絡(luò)安全保障人員提供針對(duì)各個(gè)攻擊環(huán)節(jié)的防護(hù)思路,建立精準(zhǔn)、完整的網(wǎng)絡(luò)安全防護(hù)體系,減少網(wǎng)絡(luò)攻擊給組織或機(jī)構(gòu)帶來(lái)的損失。

1.偵查目標(biāo)(Reconnaissance)

在軍事對(duì)抗中,情報(bào)是制定謀略的基礎(chǔ),一招制勝的前提。兵法有云,“知己知彼,百戰(zhàn)不殆”,官渡之戰(zhàn)中,曹軍利用信息優(yōu)勢(shì)掌控戰(zhàn)局,精準(zhǔn)定位袁軍的薄弱點(diǎn),對(duì)烏巢糧倉(cāng)發(fā)動(dòng)奇襲,一舉攻破要害,以少勝多。在網(wǎng)絡(luò)戰(zhàn)場(chǎng)中,入侵的第一步也是偵查目標(biāo),攻擊者會(huì)從各種渠道收集入侵目標(biāo)的信息,繪制目標(biāo)畫像和信息拓?fù)洌瑢ふ夷繕?biāo)的弱點(diǎn),制定入侵策略。

常見的目標(biāo)偵查手段例舉如下:

通過(guò)Googlehacking或爬蟲工具收集目標(biāo)暴露在互聯(lián)網(wǎng)的敏感信息,如企業(yè)架構(gòu)、員工郵箱、采購(gòu)信息、泄密文件等;

通過(guò)Rayspace、Shodan、Fofa、Zoomeye等專業(yè)的網(wǎng)絡(luò)空間資產(chǎn)探測(cè)工具收集目標(biāo)的互聯(lián)網(wǎng)資產(chǎn)信息,如在線設(shè)備、網(wǎng)站、應(yīng)用系統(tǒng)及其使用的服務(wù)和組件等信息;

通過(guò)站長(zhǎng)工具、愛站、微步在線等工具查詢目標(biāo)的whois信息,包括目標(biāo)相關(guān)域名的IP以及所有者信息等;

通過(guò)Nmap、Ping、Dnsmap、Nslookup等工具,收集目標(biāo)網(wǎng)絡(luò)空間資產(chǎn)的狀態(tài)信息、屬性信息、關(guān)聯(lián)信息等;

通過(guò)Github、GitLab、BitBucket等源代碼托管平臺(tái),收集目標(biāo)及其關(guān)聯(lián)系統(tǒng)的源碼信息;

利用社會(huì)工程學(xué)方法,通過(guò)客服電話、人員潛入、社工庫(kù)查詢等方式,獲取目標(biāo)相關(guān)信息。

攻擊者收集目標(biāo)信息的方法遠(yuǎn)不止上文所述,組織和機(jī)構(gòu)面對(duì)來(lái)自多角度、多方式的信息偵查,可以通過(guò)以下防御措施降低安全風(fēng)險(xiǎn):

不在公開網(wǎng)站暴露組織的敏感信息,利用互聯(lián)網(wǎng)敏感信息檢測(cè)工具,定期檢測(cè)暴露在互聯(lián)網(wǎng)的組織敏感信息并定期處理,收斂信息暴露面;

服務(wù)器配置加固,關(guān)閉不必要的端口和服務(wù),網(wǎng)站錯(cuò)誤回顯避免暴露服務(wù)器信息,可以利用基線核查工具或漏洞掃描工具,定期對(duì)服務(wù)器安全性進(jìn)行評(píng)估和加固;

網(wǎng)絡(luò)邊界部署WAF、入侵防御、防火墻等安全防護(hù)設(shè)備,有效抵御掃描器、網(wǎng)絡(luò)爬蟲等攻擊;

部署蜜罐網(wǎng)絡(luò),混淆攻擊者的偵測(cè)目標(biāo),主動(dòng)識(shí)別黑客身份,對(duì)入侵者進(jìn)行溯源打擊。

目標(biāo)偵查階段的有力防護(hù),可以在網(wǎng)絡(luò)攻擊的初始階段拖延入侵進(jìn)度,限制攻擊者的攻擊手段,增加攻擊者的入侵成本,讓攻擊者知難而退。

2.制作工具(Weaponization)

“工欲善其事,必先利其器”。攻擊者對(duì)目標(biāo)偵查完畢后,會(huì)根據(jù)目標(biāo)特點(diǎn)和入侵目的,組合“傳統(tǒng)兵器”,定制“特種武器”,打造具有針對(duì)性的“武器庫(kù)”,常見的“武器”例舉以下幾種:

利用Metasploit框架編寫的攻擊腳本;

EXP庫(kù)中的漏洞利用工具;

僵尸程序、特洛伊木馬、網(wǎng)絡(luò)蠕蟲等惡意程序;

利用社會(huì)工程學(xué)成果制作的釣魚網(wǎng)站、弱口令庫(kù);

SQLMap、BurpSuite、中國(guó)菜刀、中國(guó)蟻劍、AWVS、WAPITI等常用攻擊工具。

通常在一次具有針對(duì)性的攻擊中,還可能會(huì)制作智能攻擊腳本,通過(guò)調(diào)用工具集實(shí)現(xiàn)自動(dòng)化攻打擊,利用混淆、加殼、加密等技術(shù)制作變種惡意程序,利用AI技術(shù)Bypass動(dòng)態(tài)檢測(cè),利用自學(xué)習(xí)攻擊模型進(jìn)行情報(bào)庫(kù)污染等。面對(duì)各式各樣的攻擊工具,可以通過(guò)以下措施強(qiáng)化安全防線:

采用漏洞掃描工具,及時(shí)發(fā)現(xiàn)系統(tǒng)和應(yīng)用中的漏洞,并采取修補(bǔ)或防護(hù)措施;

安裝防毒墻、殺毒軟件,對(duì)病毒傳播進(jìn)行定向防護(hù);

利用網(wǎng)站監(jiān)測(cè)工具對(duì)釣魚網(wǎng)站進(jìn)行定位打擊;

開啟WAF、防火墻等產(chǎn)品的攻擊防護(hù)策略,阻斷掃描、注入、拒絕服務(wù)、暴力破解等入侵行為。

斷敵兵刃,可奪其志。針對(duì)攻擊工具的定向防護(hù),可以有效遏制攻擊者的入侵,讓攻擊者無(wú)計(jì)可施。

3.傳送工具(Delivery)

攻擊者打造“武器庫(kù)”后,將進(jìn)行“武器”投放,特洛伊戰(zhàn)爭(zhēng)的故事非常經(jīng)典,古希臘間諜誘騙特洛伊國(guó)王將大型木馬雕像運(yùn)往城中,隱藏在大型木馬中的希臘軍隊(duì)在城中發(fā)動(dòng)奇襲,一舉攻破了特洛伊王國(guó),這也是特洛伊木馬命名的由來(lái)。同樣,在網(wǎng)絡(luò)空間中,攻破一個(gè)系統(tǒng)最有效的方式,就是將惡意代碼傳送至目標(biāo)系統(tǒng)。

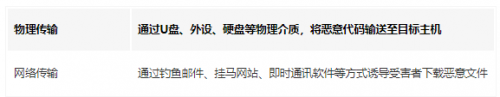

通常情況下,傳送惡意代碼的方式可以分為物理傳輸和網(wǎng)絡(luò)傳輸。

物理傳輸通過(guò)U盤、外設(shè)、硬盤等物理介質(zhì),將惡意代碼輸送至目標(biāo)主機(jī)

網(wǎng)絡(luò)傳輸通過(guò)釣魚郵件、掛馬網(wǎng)站、即時(shí)通訊軟件等方式誘導(dǎo)受害者下載惡意文件

表1 惡意代碼傳送方式

針對(duì)以上惡意代碼的傳送方式,可以通過(guò)以下措施進(jìn)行防范:

安裝主機(jī)防護(hù)軟件,檢測(cè)來(lái)源于物理介質(zhì)的惡意代碼傳輸;

部署網(wǎng)絡(luò)邊界防護(hù)產(chǎn)品,及時(shí)發(fā)現(xiàn)并阻斷病毒和惡意程序的傳輸行為;

部署郵件安全網(wǎng)關(guān)產(chǎn)品,識(shí)別電子郵箱中的惡意文件和危險(xiǎn)鏈接,有效防范來(lái)源于電子郵件的惡意攻擊;

提高人員網(wǎng)絡(luò)安全防護(hù)意識(shí),具備基本的網(wǎng)絡(luò)欺騙鑒別能力。

據(jù)相關(guān)報(bào)告統(tǒng)計(jì),2019年全球19.8%的計(jì)算機(jī)至少檢測(cè)到一次惡意軟件類攻擊;2020年垃圾郵件在電子郵件流量中占50.37%,共檢測(cè)到184435643個(gè)惡意附件,反釣魚軟件阻止了434898635次詐騙網(wǎng)站訪問(wèn)。龐大的數(shù)據(jù)說(shuō)明了惡意代碼的網(wǎng)絡(luò)傳播行為尤為猖獗,全網(wǎng)計(jì)算機(jī)用戶的網(wǎng)絡(luò)安全防護(hù)意識(shí)仍待提高。

4.觸發(fā)工具(Exploitation)

攻擊者將惡意程序傳送到目標(biāo)系統(tǒng)后,會(huì)利用目標(biāo)系統(tǒng)或應(yīng)用中存在的漏洞,執(zhí)行惡意程序中包含的惡意代碼,常被利用的安全漏洞有SQL注入、XSS、弱口令、任意文件上傳、任意代碼執(zhí)行、緩沖區(qū)溢出等。除此之外,多數(shù)惡意程序本身就具備迷惑性的特點(diǎn),會(huì)誘導(dǎo)計(jì)算機(jī)用戶主動(dòng)運(yùn)行惡意程序,執(zhí)行惡意代碼。

當(dāng)惡意程序已經(jīng)被傳輸?shù)街鳈C(jī)后,我們可以采用以下防護(hù)手段:

安裝殺毒軟件,對(duì)惡意軟件進(jìn)行攔截、查殺;

利用沙箱工具,檢查未知文件的安全性,動(dòng)態(tài)分析文件行為,深度鑒別文件危害性;

部署安全防護(hù)產(chǎn)品,防御利用常見安全漏洞發(fā)起的攻擊,攔截遠(yuǎn)程執(zhí)行惡意代碼的命令。

如果攻擊已經(jīng)進(jìn)展到了觸發(fā)工具的階段,說(shuō)明攻擊者對(duì)目標(biāo)系統(tǒng)的入侵已接近成功,意味著目標(biāo)系統(tǒng)已經(jīng)岌岌可危,可能隨時(shí)被攻擊者獲取權(quán)限。

5.安裝木馬(Installation)

攻擊者在獲取到目標(biāo)系統(tǒng)的控制權(quán)限后,將在目標(biāo)系統(tǒng)中安裝木馬,植入后門,后門程序通常具有極強(qiáng)的隱蔽性,很難被正常用戶發(fā)現(xiàn)。植入后門程序的作用是使得攻擊者可以長(zhǎng)期保持對(duì)目標(biāo)系統(tǒng)的控制權(quán)限,即使目標(biāo)系統(tǒng)修復(fù)漏洞后,攻擊者仍然具有目標(biāo)系統(tǒng)的連接方式。

簡(jiǎn)單的后門可能是擁有一個(gè)或多個(gè)賬戶的使用權(quán)限,復(fù)雜的后門可能是擁有特定的系統(tǒng)連接方式,對(duì)系統(tǒng)有安全存取權(quán),可以采取以下措施對(duì)后門程序進(jìn)行檢測(cè)和防護(hù):

監(jiān)控系統(tǒng)日志,對(duì)于修改注冊(cè)表、調(diào)整安全配置、添加賬戶、修改權(quán)限表、安裝遠(yuǎn)程工具等敏感操作進(jìn)行管控和審計(jì);

利用漏洞掃描工具,定期檢查系統(tǒng)是否被植入后門,及時(shí)查殺后門程序,修復(fù)后門漏洞;

定期備份系統(tǒng)狀態(tài),被入侵后可以恢復(fù)到正常狀態(tài)。

6.建立連接(Command and Control)

目標(biāo)系統(tǒng)被植入后門后,攻擊者會(huì)開始建立目標(biāo)系統(tǒng)與控制服務(wù)器的連接通道,到了這一步意味著目標(biāo)系統(tǒng)已經(jīng)完全失陷,攻擊者已經(jīng)具備目標(biāo)系統(tǒng)的完整控制權(quán)限,失陷主機(jī)已經(jīng)成為攻擊者的肉雞,攻擊者隨時(shí)可以利用該據(jù)點(diǎn)進(jìn)行橫向滲透,擴(kuò)大攻擊成果,或者立即發(fā)起攻擊。

倘若攻擊者已經(jīng)“hand on the keyboard”,那么被入侵者能施展的防護(hù)手段已經(jīng)不多了,可以采取以下措施進(jìn)行檢測(cè)和預(yù)防:

部署專業(yè)的僵木蠕檢測(cè)產(chǎn)品,檢查網(wǎng)絡(luò)中的僵尸主機(jī)和受控資產(chǎn),切斷失陷主機(jī)與僵尸網(wǎng)絡(luò)的通信;

網(wǎng)絡(luò)邊界部署非法外聯(lián)檢測(cè)產(chǎn)品,識(shí)別網(wǎng)絡(luò)中的異常通信,及時(shí)阻斷未經(jīng)授權(quán)的連接;

對(duì)于重要系統(tǒng)應(yīng)當(dāng)采用白名單機(jī)制進(jìn)行訪問(wèn)控制。

7.執(zhí)行攻擊(Actions on Objectives)

經(jīng)歷了前6個(gè)階段的攻擊后,攻擊者可以根據(jù)商業(yè)或政治意圖,開始干擾目標(biāo)系統(tǒng)的保密性、完整性和可用性,進(jìn)行信息竊取、破壞、加密等行為,或利用失陷主機(jī)作為跳板,入侵網(wǎng)絡(luò)中的其他系統(tǒng)。

此時(shí),受害者的損失已經(jīng)不可避免,但是組織和機(jī)構(gòu)仍然可以事先采取預(yù)防措施,面對(duì)攻勢(shì)及時(shí)發(fā)起應(yīng)急響應(yīng),有效控制受害面,緩解攻擊強(qiáng)度,降低損失。

信息系統(tǒng)采取分級(jí)分域安全管理辦法,做好網(wǎng)絡(luò)域與域之間的安全隔離,級(jí)與級(jí)之間的訪問(wèn)控制,防止攻擊擴(kuò)散;

建立健全的數(shù)據(jù)安全管理制度,部署數(shù)據(jù)防泄漏產(chǎn)品,嚴(yán)格控制數(shù)據(jù)訪問(wèn)權(quán)限,阻止數(shù)據(jù)竊取;

建立健全的網(wǎng)絡(luò)安全應(yīng)急響應(yīng)機(jī)制,針對(duì)突發(fā)的網(wǎng)絡(luò)安全事件可以快速定位威脅,緩解并根除攻擊,及時(shí)修復(fù)業(yè)務(wù);

對(duì)于重要業(yè)務(wù)有災(zāi)備方案,面對(duì)不可逆轉(zhuǎn)的破壞具備恢復(fù)能力。

總結(jié):隨著信息科技的蓬勃發(fā)展,創(chuàng)新技術(shù)和新興產(chǎn)業(yè)快速融入信息化時(shí)代的同時(shí),也增加了網(wǎng)絡(luò)空間的脆弱性,為黑客提供了更多的攻擊手段,傳統(tǒng)的安全防護(hù)思路顯得有些無(wú)所適從。

基于人工智能(AI)與機(jī)器學(xué)習(xí)(ML)的自動(dòng)化攻防將成為網(wǎng)絡(luò)安全對(duì)抗的主流形式,擴(kuò)展檢測(cè)和響應(yīng)(XDR)和威脅情報(bào)(TI)技術(shù)的逐步落地,為精準(zhǔn)檢測(cè)、快速響應(yīng)提供了有力幫助。網(wǎng)絡(luò)資產(chǎn)攻擊面管理(CASSM)和入侵與攻擊模擬(BAS)等新興技術(shù)理念的實(shí)踐應(yīng)用,也為企業(yè)安全運(yùn)營(yíng)提供了更多思路。深入研究產(chǎn)業(yè)應(yīng)用場(chǎng)景,探索網(wǎng)絡(luò)安全創(chuàng)新技術(shù),是提升網(wǎng)絡(luò)空間安全能力的有效途徑。

更多關(guān)于網(wǎng)絡(luò)安全培訓(xùn)的問(wèn)題,歡迎咨詢千鋒教育在線名師。千鋒教育擁有多年IT培訓(xùn)服務(wù)經(jīng)驗(yàn),采用全程面授高品質(zhì)、高體驗(yàn)培養(yǎng)模式,擁有國(guó)內(nèi)一體化教學(xué)管理及學(xué)員服務(wù),助力更多學(xué)員實(shí)現(xiàn)高薪夢(mèng)想。

京公網(wǎng)安備 11010802030320號(hào)

京公網(wǎng)安備 11010802030320號(hào)